Este post no pretende ser un manual de usuario, ni un curso, ni siquiera un lugar donde consultar técnicas y mecanismos de seguridad. Existen muchos manuales en la red sobre muchos temas tratados en total profundidad. Aquí solo pretendo dar unas pinceladas sobre las dudas más habituales que suelo escuchar y varias recomendaciones a tener en cuenta por los usuarios finales con pocos o ningún conocimiento de seguridad informática.

Tipos de amenazas

– Fallos en el diseño:

Se da cuando el desarrollador de la tecnología que se está usando, no ha tenido en cuenta todos los posibles problemas y no ha realizado las suficientes pruebas. De esta manera, alguien puede aprovechar ese agujero de seguridad (conocido como exploit) para hacer un uso no permitido por no estar previsto. Por ejemplo, Microsoft Office en sus primeras versiones permitía la ejecución de código en sus archivos “doc” que podía resultar peligroso. Con el tiempo, Microsoft lo averigua y saca una nueva versión que no permite el uso de macros de manera predeterminada, apareciendo un mensaje previo, para que ejecutes solo si es de una fuente de confianza. Por eso te recomiendo actualizar todo el software siempre que sea posible, ya que en las últimas versiones no solo se mejoran prestaciones, sino que se instalan parches para evitar esos agujeros de seguridad.

Se da cuando el desarrollador de la tecnología que se está usando, no ha tenido en cuenta todos los posibles problemas y no ha realizado las suficientes pruebas. De esta manera, alguien puede aprovechar ese agujero de seguridad (conocido como exploit) para hacer un uso no permitido por no estar previsto. Por ejemplo, Microsoft Office en sus primeras versiones permitía la ejecución de código en sus archivos “doc” que podía resultar peligroso. Con el tiempo, Microsoft lo averigua y saca una nueva versión que no permite el uso de macros de manera predeterminada, apareciendo un mensaje previo, para que ejecutes solo si es de una fuente de confianza. Por eso te recomiendo actualizar todo el software siempre que sea posible, ya que en las últimas versiones no solo se mejoran prestaciones, sino que se instalan parches para evitar esos agujeros de seguridad.

– Software malicioso:

Es quizás el problema de seguridad más conocido, ya que es también el tema más recurrente en medios de comunicación cuando aparece un nuevo virus. Virus, spyware, troyanos… tienen en común que es un software construido especialmente para engañar, espiar o simplemente dañar el sistema de un usuario incauto que ha tomado pocas medidas preventivas o que ha permitido de manera involuntaria que dicho software se instale y tome el control. Nosotros mismos somos los culpable de que muchos virus y casi todos los troyanos que se instalan habitualmente en nuestros equipos. Por ejemplo, haciendo clic en un banner que dice que nuestro equipo está en peligro y descargando un supuesto antivirus que resulta ser todo lo contrario, o permitiendo que software legal haga cambios en nuestros navegadores, o en páginas de descarga, que nos prometen una película, pero la descarga resultante es otra cosa, sobre todo cuando pulsamos en el botón equivocado (y es fácil hacerlo en páginas de descargas plagadas de publicidad engañosa).

Es quizás el problema de seguridad más conocido, ya que es también el tema más recurrente en medios de comunicación cuando aparece un nuevo virus. Virus, spyware, troyanos… tienen en común que es un software construido especialmente para engañar, espiar o simplemente dañar el sistema de un usuario incauto que ha tomado pocas medidas preventivas o que ha permitido de manera involuntaria que dicho software se instale y tome el control. Nosotros mismos somos los culpable de que muchos virus y casi todos los troyanos que se instalan habitualmente en nuestros equipos. Por ejemplo, haciendo clic en un banner que dice que nuestro equipo está en peligro y descargando un supuesto antivirus que resulta ser todo lo contrario, o permitiendo que software legal haga cambios en nuestros navegadores, o en páginas de descarga, que nos prometen una película, pero la descarga resultante es otra cosa, sobre todo cuando pulsamos en el botón equivocado (y es fácil hacerlo en páginas de descargas plagadas de publicidad engañosa).

Para evitarlo, en la medida de lo posible, no descargargues de webs extrañas si no estas segur@ de lo que estás haciendo, no instales programas que no te den confianza y revisa bien las opciones de instalación, para que no se añadan barras a los navegadores o se modifique el motor de búsqueda, etc… y, por supuesto, instala un buen antivirus.

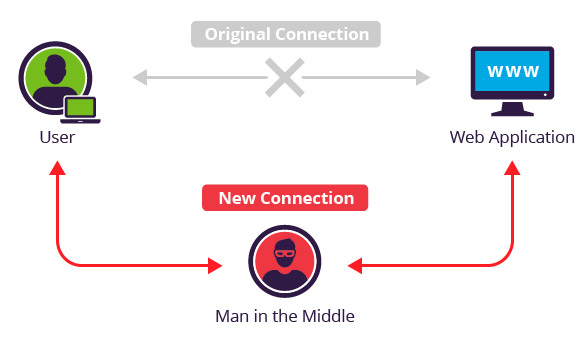

– Man in the middle:

En criptografía, un ataque man-in-the-middle es un ataque en el que se adquiere la capacidad de leer, insertar y modificar a voluntad, los mensajes entre dos partes sin que ninguna de ellas conozca que el enlace entre ellos ha sido violado. Dicho así suena complicado, incluso lejano. Pero es muy sencillo de realizar si se dan las condiciones. Por ejemplo, cuando nos conectamos a una wifi abierta, sin contraseña, la mayor parte de la información viaja desde nuestro dispositivo hasta el punto de acceso inalámbrico sin encriptar, y cualquier persona que esté esnifando la red (leyendo todos los pedacitos de información) podrá ver dónde nos conectamos y la contraseña que usamos. Aunque hay maneras de asegurar las comunicaciones – como usar una vpn – te recomiendo no usar redes wifi abiertas bajo ninguna circunstancia para transacciones bancarias o en servicios que necesiten de contra, identificación o uso de datos personales.

En criptografía, un ataque man-in-the-middle es un ataque en el que se adquiere la capacidad de leer, insertar y modificar a voluntad, los mensajes entre dos partes sin que ninguna de ellas conozca que el enlace entre ellos ha sido violado. Dicho así suena complicado, incluso lejano. Pero es muy sencillo de realizar si se dan las condiciones. Por ejemplo, cuando nos conectamos a una wifi abierta, sin contraseña, la mayor parte de la información viaja desde nuestro dispositivo hasta el punto de acceso inalámbrico sin encriptar, y cualquier persona que esté esnifando la red (leyendo todos los pedacitos de información) podrá ver dónde nos conectamos y la contraseña que usamos. Aunque hay maneras de asegurar las comunicaciones – como usar una vpn – te recomiendo no usar redes wifi abiertas bajo ninguna circunstancia para transacciones bancarias o en servicios que necesiten de contra, identificación o uso de datos personales.

– Elección de contraseñas débiles

Hoy en día las contraseñas son las llaves de control sobre nuestras vidas. Nos dan acceso al correo, que es el centro de nuestra identidad digital en muchos casos. Con nuestro correo nos registramos en cientos de servicios y a redes sociales. Y teniendo acceso al correo se puede pedir nuevas contraseñas a la mayoría de los servicios web, por medio del formulario de “olvidé la contraseña”. Una contraseña no permite acceder a servidores del trabajo, a banca electrónica donde ver nuestros datos económicos y hacer transferencias, una contraseña nos identifica ante la administración… Las contraseñas pueden ser un punto muy débil en nuestra seguridad si no tomamos las precauciones necesarias.

El consejo más importante y evidente es que no utilices contraseñas débiles. ¿Cómo? No utilices una cuenta sin contraseña, no dejes una contraseña vacía , no utilices la contraseña que el sistema te da por omisión, no utilices una contraseña derivada de tus datos personales como tu nombre, fechas de nacimiento, números de DNI, números de teléfono,nombre de tu hijo o mascota… (todas las contraseñas basadas en estos datos son muy fáciles de adivinar), tampoco elijas como contraseña una palabra o una frase basada en palabras que aparecen en el diccionario o del lenguaje común (estas contraseñas serán adivinadas fácilmente por ataques de fuerza bruta con software específico en combinar palabras existentes).

El consejo más importante y evidente es que no utilices contraseñas débiles. ¿Cómo? No utilices una cuenta sin contraseña, no dejes una contraseña vacía , no utilices la contraseña que el sistema te da por omisión, no utilices una contraseña derivada de tus datos personales como tu nombre, fechas de nacimiento, números de DNI, números de teléfono,nombre de tu hijo o mascota… (todas las contraseñas basadas en estos datos son muy fáciles de adivinar), tampoco elijas como contraseña una palabra o una frase basada en palabras que aparecen en el diccionario o del lenguaje común (estas contraseñas serán adivinadas fácilmente por ataques de fuerza bruta con software específico en combinar palabras existentes).

Existen estudios sobre uso de contraseñas y te sorprenderías saber cuales son las contraseñas más usadas: password1, 123456, admin, qwerty, repetir el usuario, fechas de nacimiento…

Las contraseñas deben estar formadas por números y letras aparentemente aleatorias. No utilices contraseñas de menos de 8 caracteres…

Hay muchas maneras de construir contraseñas fuertes,por ejemplo: la contraseña yt13cvpppv es difícil de recordar, pero se deriva de la frase «Yo tenía 13 cuando visité París por primera vez». Aunque deberíamos complicarla un poco más si ese evento es importante en tu vida y muy conocido, porque podría llegar a ser una debilidad en ese caso.

También resulta imprescindible usar contraseñas diferentes para cada sitio, para limitar el daño si se averigua alguna de ellas. Eso complica mucho la gestión de las mismas, pero seguro que no se te ocurriría tener una única llave que abriera todas las puertas de coches y casas que tuvieras. Sería una locura si la perdieras, ¿verdad?. Quizá se pueda añadir algunas letras depende del sitio que se vaya a acceder… Hay muchos consejos, pero lo ideal es que encuentres tu propio sistema mnemotécnico que te aporte esa seguridad necesaria.

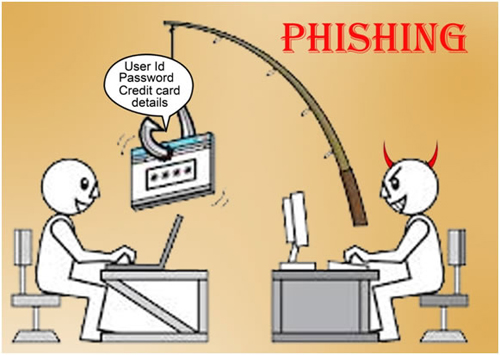

– Ingeniería social:

Es este tipo de amenazas cada vez resulta más habitual, ya que es el más fácil de ejecutar. Conocido como phishing, se trata de algo tan simple como engañar al usuario haciéndose pasar por otro. Un ejemplo típico: se manda un correo a millones de direcciones haciéndose pasar por un banco, pidiendo que introduzca su usuario y contraseña en el enlace que adjuntan (que no es de la web real del banco, sino una diseñada de manera muy similar), para que no se cierre la cuenta. Parece algo tonto, pero muchas veces, por las prisa, poca formación o por exceso de confianza, no nos fijamos en el dominio del remitente, o que el enlace nos dirija a una página en la que realmente nunca hemos estado. Lo principal que hay que saber, es que ningún administrador de páginas Web o de correo, y menos una entidad bancaria, te va a mandar un correo solicitándote que facilites tus datos. ¡Desconfía siempre de los e-mails que te solicitan datos! El phishing se aprovecha del eslabón más débil, que siempre es el usuario. Por mucho que se invierta en servidores invulnerables, aplicaciones sin un solo fallo, sistemas de comunicación y redes con unos niveles de encriptación altísimos,… si le damos nuestra contraseña el primero que nos la pide, pues poco se puede hacer en nombre de la seguridad informática. Aprovecho para poner una cita célebre aquí:

Es este tipo de amenazas cada vez resulta más habitual, ya que es el más fácil de ejecutar. Conocido como phishing, se trata de algo tan simple como engañar al usuario haciéndose pasar por otro. Un ejemplo típico: se manda un correo a millones de direcciones haciéndose pasar por un banco, pidiendo que introduzca su usuario y contraseña en el enlace que adjuntan (que no es de la web real del banco, sino una diseñada de manera muy similar), para que no se cierre la cuenta. Parece algo tonto, pero muchas veces, por las prisa, poca formación o por exceso de confianza, no nos fijamos en el dominio del remitente, o que el enlace nos dirija a una página en la que realmente nunca hemos estado. Lo principal que hay que saber, es que ningún administrador de páginas Web o de correo, y menos una entidad bancaria, te va a mandar un correo solicitándote que facilites tus datos. ¡Desconfía siempre de los e-mails que te solicitan datos! El phishing se aprovecha del eslabón más débil, que siempre es el usuario. Por mucho que se invierta en servidores invulnerables, aplicaciones sin un solo fallo, sistemas de comunicación y redes con unos niveles de encriptación altísimos,… si le damos nuestra contraseña el primero que nos la pide, pues poco se puede hacer en nombre de la seguridad informática. Aprovecho para poner una cita célebre aquí:

La programación hoy en día es una carrera entre los ingenieros de software intentando construir mejores y más eficientes programas a prueba de idiotas, y el universo intentando producir mejores y más eficientes idiotas. Por ahora va ganando el universo.— Rich Cook

El principal problema del phishing es cuando recibimos un correo de una dirección de un amigo o persona de confianza. En este caso le damos una alta credibilidad y automáticamente bajamos nuestro nivel de alerta.

El principal problema del phishing es cuando recibimos un correo de una dirección de un amigo o persona de confianza. En este caso le damos una alta credibilidad y automáticamente bajamos nuestro nivel de alerta.

¿Qué hacer cuando alguien me avisa que le llegó un correo raro desde mi dirección que yo no he enviado? Corre a cambiar la contraseña. Si no has enviado tu ese correo es que alguien tiene tu contraseña… Posiblemente fuiste víctima de phishing y pusiste tu contraseña en algún formulario que simulaba ser otra cosa. Ahora alguien usa tu email para enviar correo a tus contactos en tu nombre y pedirles su contraseña o dinero o cualquier otra cosa.

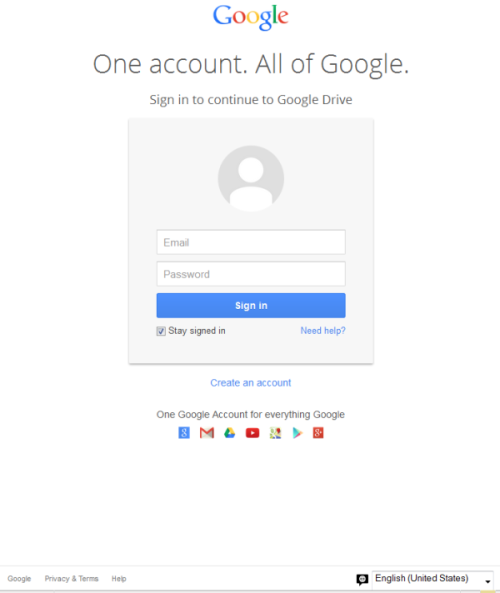

Recientemente recibí un correo de un amigo que decía «acabo de compartir un excel contigo». Si pinchabas al enlace te abría una web muy parecida a «Google Drive», donde para continuar te pedía tu usuario y contraseña. Pero si mirabas la «url» en la parte superior del navegador no veías la dirección «drive.google.com», sino otra diferente. Mi amigo seguro que no era consciente de esto, así que lo llamé para avisarlo y que cambiase la contraseña. Posiblemente, él si que puso sus datos en el formulario y accedieron a su cuenta para enviar el mismo correo a sus contactos e intentar conseguir muchas más contraseñas.

Recientemente recibí un correo de un amigo que decía «acabo de compartir un excel contigo». Si pinchabas al enlace te abría una web muy parecida a «Google Drive», donde para continuar te pedía tu usuario y contraseña. Pero si mirabas la «url» en la parte superior del navegador no veías la dirección «drive.google.com», sino otra diferente. Mi amigo seguro que no era consciente de esto, así que lo llamé para avisarlo y que cambiase la contraseña. Posiblemente, él si que puso sus datos en el formulario y accedieron a su cuenta para enviar el mismo correo a sus contactos e intentar conseguir muchas más contraseñas.

Como puse anteriormente, el correo es el centro de nuestra identidad en Internet, y resulta importantísimo ser muy prudente con su gestión.

Conclusión:

Seguramente, si le preguntara a una persona que hubiera leído este post sin tener ni idea previamente de nada de lo que acabo de poner, sacaría una conclusión muy rápida: Internet es inseguro, incluso peligroso, mejor ni acercarse ¿no?. Después de casi 20 años de usuario de Internet opino que todo lo contrario. Internet es una herramienta, y como cualquier otra herramienta, no es buena ni mala, todo depende del uso que le demos, de las precauciones que tomemos, y del conocimiento previo que tengamos. Un cuchillo oxidado agarrado por la parte cortante contra el estómago mientras corremos por un terreno irregular genera una situación peligrosa, ¿verdad? pero no es así como debe usarse. Si una persona se presenta en la puerta de tu casa y te dice que viene de parte de la empresa de cajas fuertes para hacer un mantenimiento indispensable porque puede que no la puedas volver a abrir y perder todo lo que tengas, pero no se identifica, y además te pide que le digas la combinación ¿no te sonaría extraño? No sé, se me ocurren muchas situaciones absurdas (muchas sobre automóviles, como vehículos sin mantenimiento, necesidad de carnet de conducir, ITV’s, seguros, señales de tráfico y muchas cosas más que mejor no pongo porque ya estoy siendo pesado), pero desde pequeñitos nos han enseñado a huir del peligro, a ser responsables y a tener los conocimientos necesarios para tomar buenas decisiones. Lo mismo debemos hacer con nuestra vida virtual.

Con software actualizado, un buen antivirus, evitar wifis abiertas excepto para navegación básica, poner tu contraseña solo en la web que corresponda y crear contraseñas fuertes y diferentes, llevar el ordenador a un técnico si empieza a hacer cosas raras -como abrir ventanas de publicidad donde antes no ocurría para limpiar posibles troyanos o virus- y si usas tu tarjeta de crédito comprobar la autenticidad de la web con HTTPS y el icono del candado cerrado… y evitarás la mayor parte de situaciones peligrosas de Internet. Pero de las compras por Internet, monederos electrónicos, apps para pagar, tarjetas contactless y muchas otras cosas hablaremos en otro post.

Espero que te haya gustado.

[sgmb id=»1″]